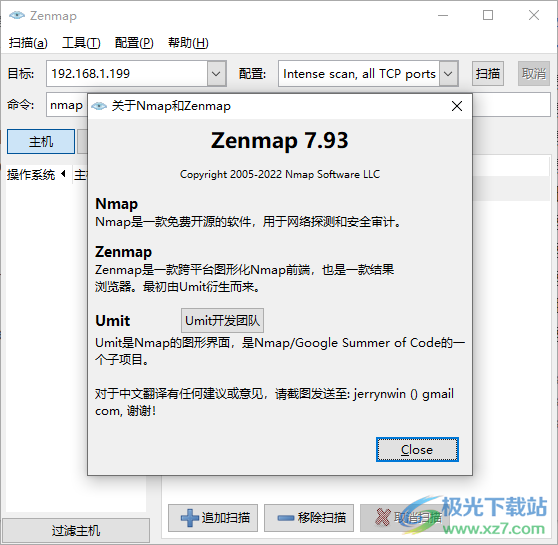

软件介绍

Nmap是一款用于网络检测和安全审计的开源软件。您可以在软件中输入地址来执行扫描。该软件提供TCP扫描、udp扫描、端口扫描和ping扫描。通过扫描,可以快速查找网络设备的连接信息,快速读取网络中设备的信息,查找主机信息,查找大型网络中的路由设备和防火墙设备,方便网络组织。查看拓扑信息很方便。该软件还提供了一个过滤主机。在文本框中输入信息以搜索和过滤关键字。您可以使用运算符来筛选主机信息中的指定字段。大多数运算符都有缩写。您可以通过参考软件提供的缩写

来搜索主机。

软件功能

软件功能灵活:支持数十种先进技术,用于映射充满IP过滤器、防火墙、路由器和其他障碍的网络。这包括许多端口扫描机制(TCP和UDP)、操作系统检测、版本检测、ping扫描等。

功能强大:Nmap已经被用来扫描由数千台机器组成的庞大网络。

可移植性:支持大多数操作系统,包括Linux、微软Windows、FreeBSD、OpenBSD、Solaris、IRIX、Mac OS X、惠普ux、NetBSD、Sun OS、Amiga等。

简单:虽然Nmap为高级用户提供了一套丰富的高级功能,但是您可以像“nmap -v -A targethost”一样简单地开始。的传统命令行和图形(GUI)版本可以满足您的偏好。不想从源代码编译Nmap的可以用二进制文件。

免费:Nmap项目的主要目标是帮助使互联网更加安全,并为管理员/审计员/黑客提供先进的工具来探索他们的网络。

支持:虽然不保证Nmap,但是动态开发者和用户社区强烈支持它。

软件功能

Nmap(“网络映射器”)是一个用于网络检测和安全审计的开源工具。它的设计目标是快速扫描大型网络。当然,用它扫描单台主机也没问题。Nmap以一种新颖的方式使用原始IP消息来发现网络上有哪些主机,这些主机提供什么服务(应用程序名称和版本),这些服务在什么操作系统(包括版本信息)上运行,它们使用什么类型的消息过滤器/防火墙,以及一系列其他功能。虽然Nmap通常用于安全审计,但许多系统管理员和网络管理员也使用它来做一些日常工作,如查看整个网络的信息,管理服务升级计划,监控主机和服务的运行。

Nmap输出扫描目标列表和每个目标的补充信息,这取决于所使用的选项。“感兴趣的端口列表”是关键。该表列出了端口号、协议、服务名和状态。状态可以是打开、过滤、关闭或未过滤。Open表示目标机器上的应用程序正在连接/发送端口监视器中的消息。过滤意味着防火墙、过滤器或其他网络障碍阻止端口被访问,并且Nmap无法知道它是打开的还是关闭的。关闭的端口没有监听它们的应用程序,但是它们可以随时打开。当端口响应Nmap的探测,但Nmap无法确定它们是关闭还是打开时,这些端口被视为未过滤。如果Nmap报告open|filtered和closed|filtered的组合,Nmap无法确定端口处于这两种状态中的哪一种。当需要版本检测时,端口表也可以包含软件的版本信息。当需要IP协议扫描时(-sO),Nmap将提供有关支持的IP协议的信息,而不是正在侦听的端口。

除了感兴趣的端口列表,Nmap还可以提供关于目标机器的更多信息,包括反向域名、操作系统猜测、设备类型和MAC地址。

解释

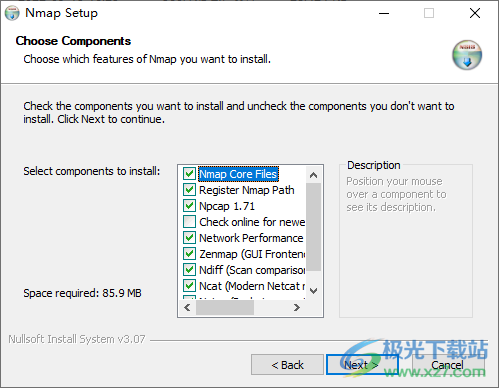

1.在您的计算机上安装Nmap,然后单击下一步执行下一步。

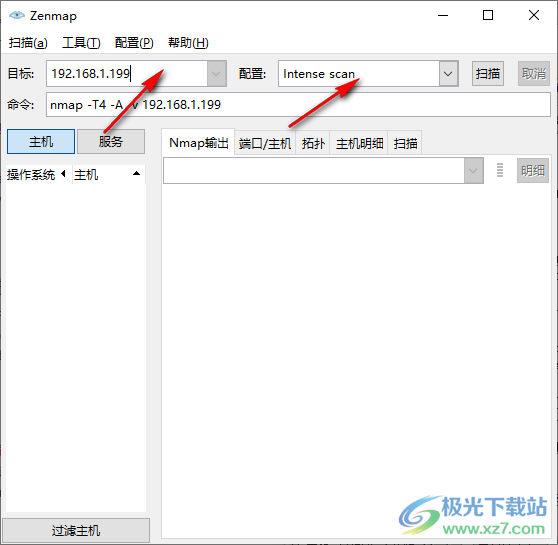

2.在软件上输入您需要访问的地址,并选择一种访问方法。

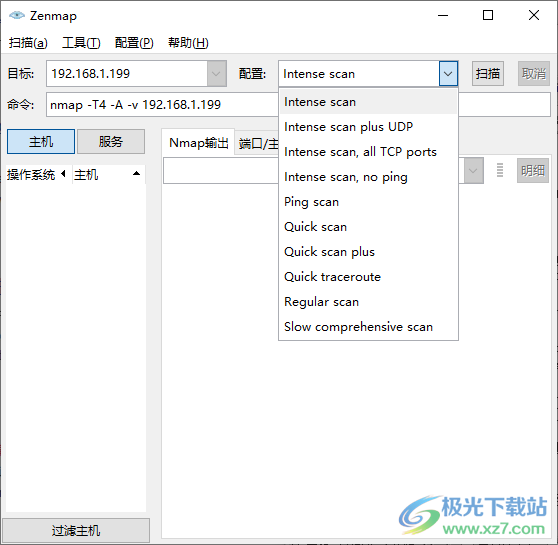

2.在软件上输入您需要访问的地址,并选择一种访问方法。 3.在配置界面中,您可以选择密集扫描、密集扫描加UDP、密集扫描和所有TCP端口。

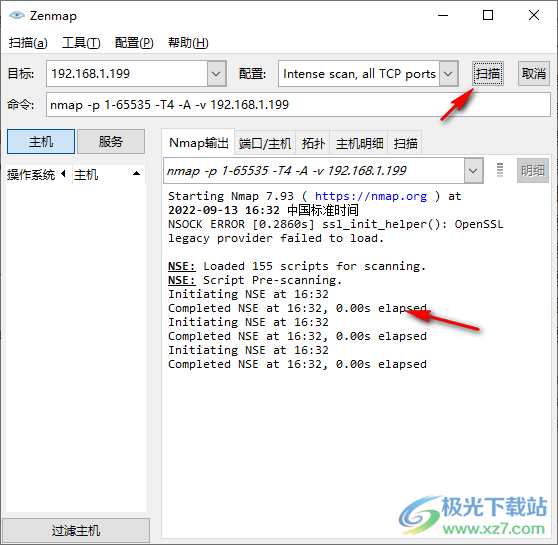

3.在配置界面中,您可以选择密集扫描、密集扫描加UDP、密集扫描和所有TCP端口。 4.显示扫描信息。知道了这些数据,就可以知道目标地址的连接了。

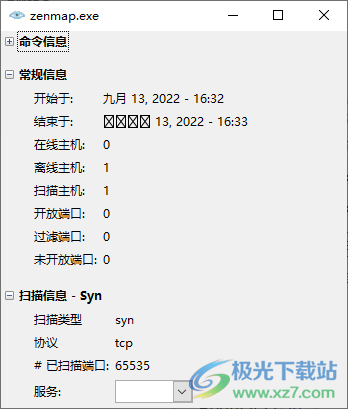

4.显示扫描信息。知道了这些数据,就可以知道目标地址的连接了。 5.查看详细信息,显示连接时间、结束时间、主机信息和扫描信息。

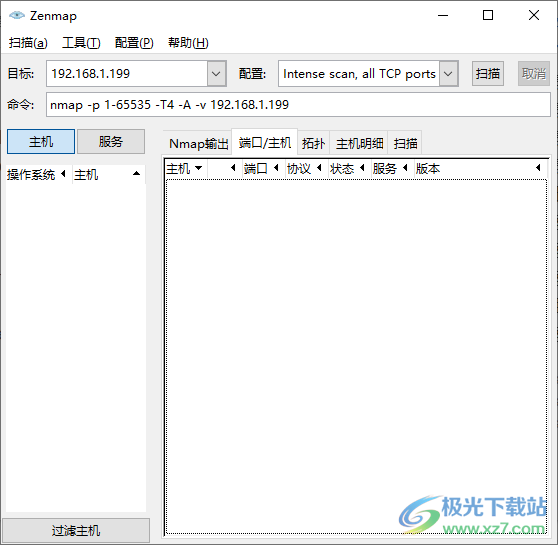

5.查看详细信息,显示连接时间、结束时间、主机信息和扫描信息。 6.您可以查看端口。如果您扫描的地址有多个端口,它可以显示在这里,或者您可以查看主机信息。

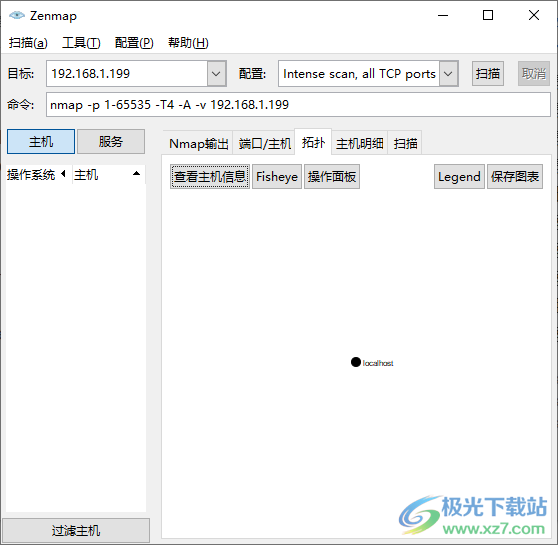

6.您可以查看端口。如果您扫描的地址有多个端口,它可以显示在这里,或者您可以查看主机信息。 7.显示拓扑内容。您可以在软件中查看主机信息、鱼眼、操作面板、图例和保存图表。

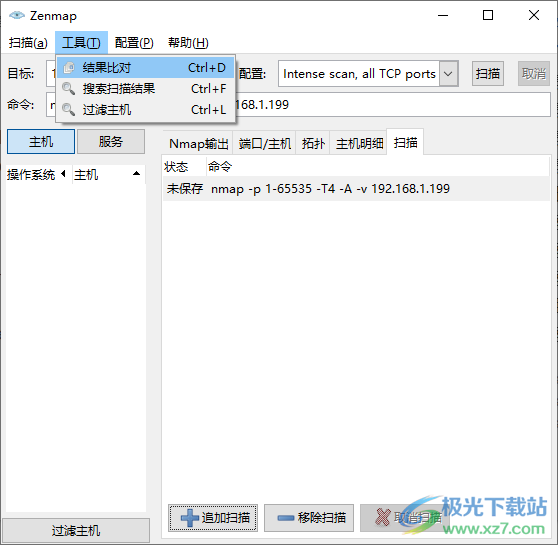

7.显示拓扑内容。您可以在软件中查看主机信息、鱼眼、操作面板、图例和保存图表。 8.您可以比较扫描结果、搜索扫描结果和过滤主机。

8.您可以比较扫描结果、搜索扫描结果和过滤主机。 9.下面是对比界面。如果保存扫描结果,可以将相关扫描文件添加到软件中进行比较。

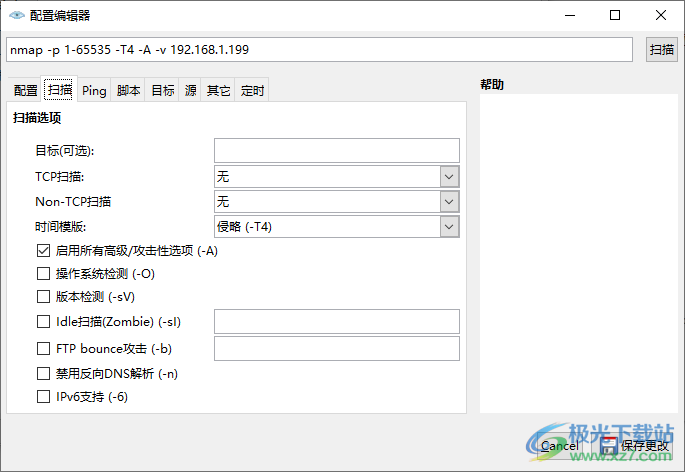

9.下面是对比界面。如果保存扫描结果,可以将相关扫描文件添加到软件中进行比较。 10.配置编辑器和扫描选项。

10.配置编辑器和扫描选项。可选):

TCP扫描:

非TCP扫描

时间模板:

启用所有高级/活动选项。

操作系统检测(-0)

版本检测(-sV)

Ldle扫描(僵尸)

FTP反弹攻击(-b)

禁用反向DNS解析(-n)

IPv6支持(-6)

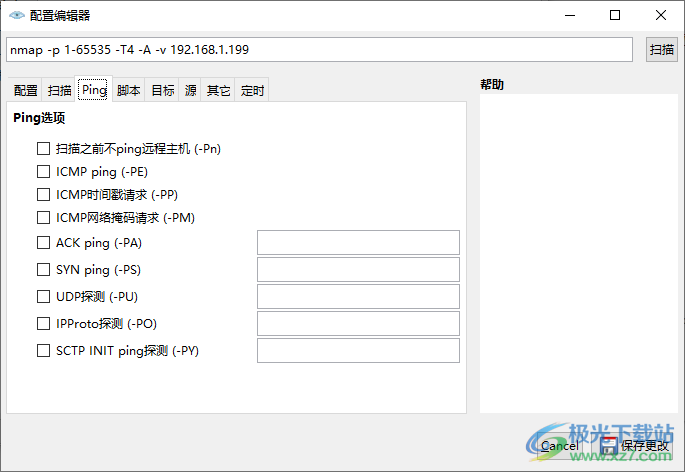

11.ping选项

11.ping选项扫描前不要ping远程主机(-Pn)。

ICMP ping (-PE)

ICMP时间分配请求(-PP)

ICMP网络掩码请求(-PM)

ACK ping (-PA)

SYN ping (-PS)

UDP探测器(-PU)

IPProto探针(PO)

SCTP初始化ping探针(-PY)

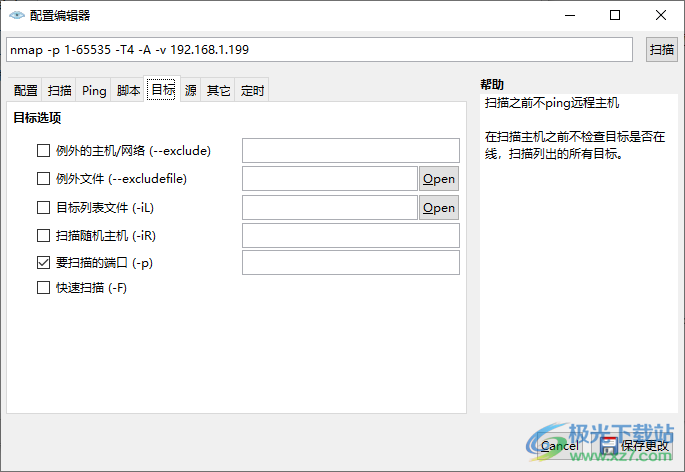

12.目标设定

12.目标设定例外/网络(-排除)

异常文件(-exclugefile)

目标文件(-iL)

扫描随机主机(-R)

要扫描的端口()

快速扫描(-)

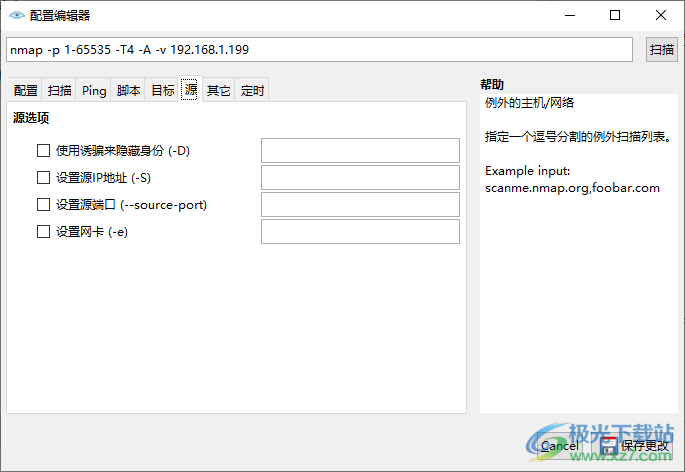

13.源设置

13.源设置用欺骗来隐藏自己的身份(-D)

设置源IP地址

设置源端口(-source-port)

设置网卡(-e)

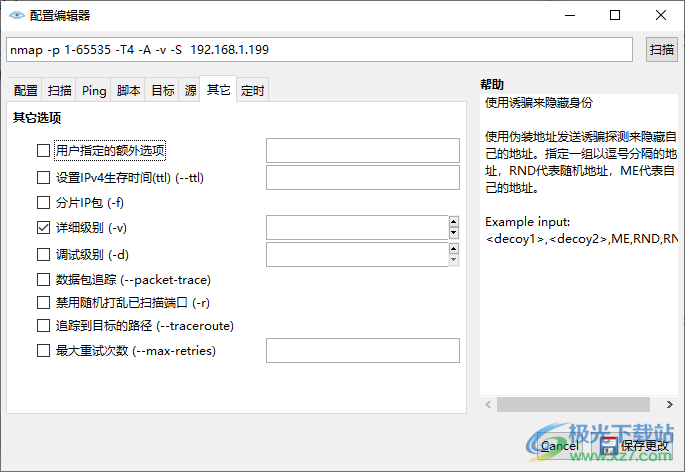

14.其他内容

14.其他内容用户指定的附加选项

设置Pv4生存时间(ttl)(-ttl)

IP数据包片段(-f)

详细程度(-)

调试级别(-d)

数据包跟踪

禁用扫描端口的随机加扰(-)。

跟踪到目标的路径(-traceroute)

最大重试次数(-max-retries)

更新日志

更新日志提交了800多个集成服务/版本来检测指纹。

从2017年8月开始。签名数量增长1.8%,达到11878个,其中包括17个新的软竞赛。现在我们已经检测了1237个协议,从airmedia-audio,Banner-ivu和control-m到insteon-plm,pi-hole-stats和ums-webviewer。在下一个版本中仍有许多提交内容需要整合。

自2017年8月以来,已集成了超过330个最常提交的IPv4操作系统指纹。增加了26个新指纹,使新指纹总数达到5678个。

新功能包括iOS 12和13、macOS Catalina和Mojave、Linux 5.4、FreeBSD13等。

2017年8月至2020年9月提交的67个IPv6操作系统指纹全部整合。Freed12,Linux 5.4和Windows 10,以及几个弱组合,提高了分类准确率。

[NSE] [GH # 1999] [GH # 2005] IKE库没有正确填写主动模式请求中的协议号。[luc-x41]

【GH # 1963】增加了服务指纹服务器2019,针对mysql 8.x和微软sql的MariaDB和Crate.io CrateDB。更新了PostreSQL覆盖范围和

为Docker中运行的最新版本添加了特定检测。

的新XML输出“hosthint”标记在主机发现期间发出,并在发现目标时开始。这通知主机组在等待之前完成所有扫描阶段。【保罗米精工】

[GH # 917]端口上用于GPRS隧道协议(GTP)的新UDP有效负载2123、2152和3386。[纪尧姆·泰西耶]

[NSE] [GH # 1825] SSH脚本现在可以在多个端口上运行。根据Shodan.io和netconf-ssh服务的经验数据,这些端口可能是ssh。